友情提示

本站部分转载文章,皆来自互联网,仅供参考及分享,并不用于任何商业用途;版权归原作者所有,如涉及作品内容、版权和其他问题,请与本网联系,我们将在第一时间删除内容!

联系邮箱:1042463605@qq.com

相关文章

近七日浏览最多

最新文章

IT之家 5 月 28 日消息,Windows 版 Arc 浏览器于 4 月 30 日正式发布,吸引了很多用户尝鲜体验,不过有黑客针对这波尝鲜热潮,开始肆意分发恶意软件。

根据 Malwarebytes 5 月 21 日发布的最新报告,网络犯罪分子在谷歌搜索上设置了恶意广告,诱使用户下载含有恶意的网络浏览器。

Malwarebytes 发现搜索词 "arc installer" 和 "arc browser windows" 的推广结果显示了 Arc 浏览器的正确 URL。

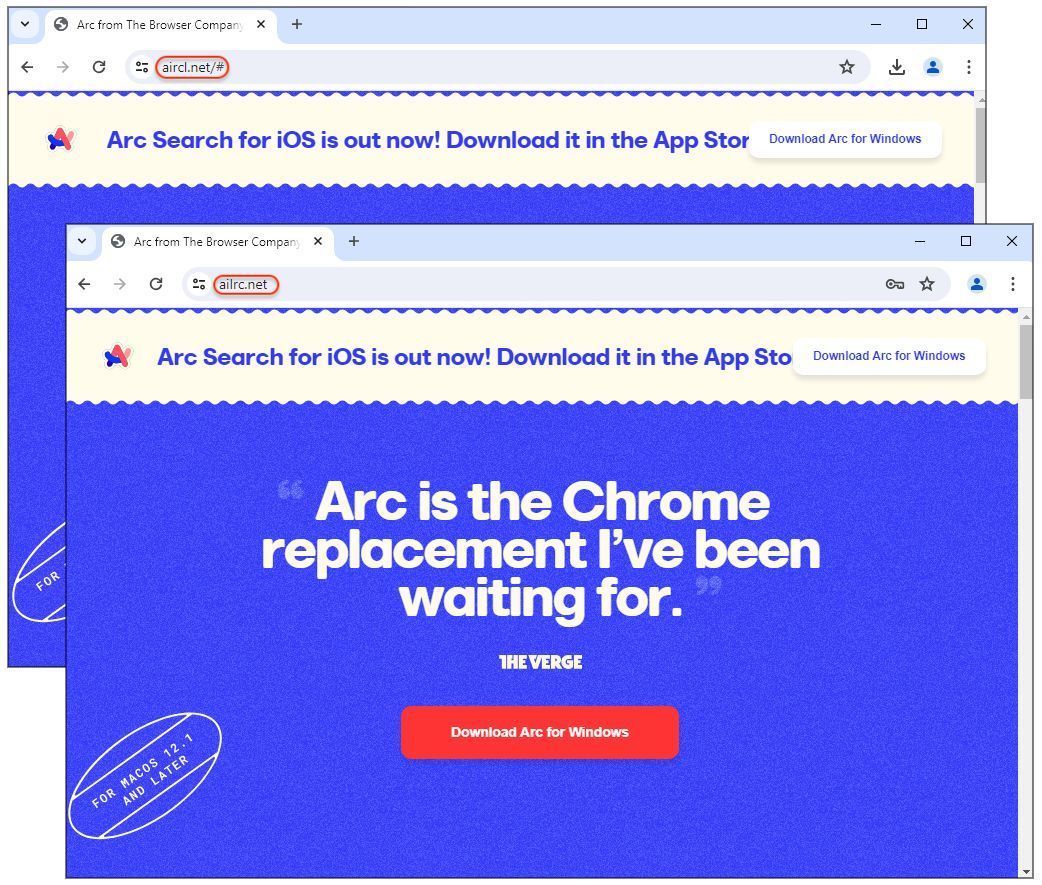

不过用户点击广告之后,会被重定向到真实网站相似的抢注域名上。

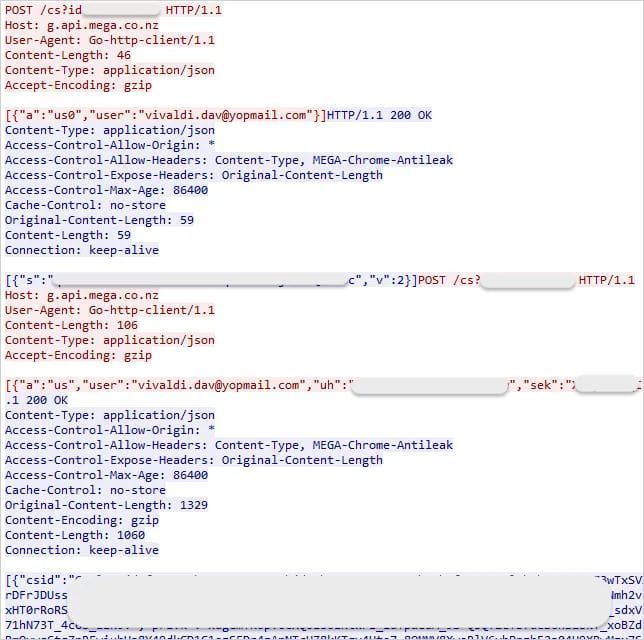

如果点击 "下载" 按钮,就会从 MEGA 托管平台获取一个木马化安装文件,该文件会从外部资源下载一个名为 "bootstrap.exe" 的附加恶意有效载荷。

MEGA 的应用程序接口被滥用于指挥和控制(C2)操作,发送和接收操作指令和数据。

安装文件会获取一个包含恶意代码的 PNG 文件,编译后将最终有效载荷 "JRWeb.exe" 投放到受害者的磁盘上。

Malwarebytes 还观察到一个单独的感染链,其中包括安装程序使用 Python 可执行文件将代码注入 msbuild.exe,后者会查询外部网站以检索要执行的命令。分析人员认为,这些攻击的最终有效载荷是一个信息窃取器,但目前尚未确定。

IT之家附上参考

Threat actors ride the hype for newly released Arc browser

友情提示

本站部分转载文章,皆来自互联网,仅供参考及分享,并不用于任何商业用途;版权归原作者所有,如涉及作品内容、版权和其他问题,请与本网联系,我们将在第一时间删除内容!

联系邮箱:1042463605@qq.com